毎月の記事やお知らせをぜひお見逃しなく!

メールマガジン配信登録は☆こちらから☆

技術解説

「The SSID Confusion Attack」の影響とその対策について

北條 博史

VPNユーザ向けレビューサイト「Top10VPN」は、2024年5月14日に「WiFi Vulnerability: The SSID Confusion Attack/Wi-Fiの脆弱性:SSID混乱攻撃」という記事を発表しました(*1)。この記事を引用または解説した記事がいくつか日本の情報サイトにも掲載されています(*2)。特に大きな話題とはなりませんでしたが、この「SSID混乱攻撃」について、わかりやすく解説し、実サービスへの影響ついて説明しておきたいと思います。

*1:TOP10VPN : https://www.top10vpn.com/research/wifi-vulnerability-ssid/

*2:マイナビニュース : https://news.mynavi.jp/techplus/article/20240520-2947719/

日経XTech : https://xtech.nikkei.com/atcl/nxt/column/18/00676/053000168/

Mapionニュース : https://www.mapion.co.jp/news/column/cobs2765061-1-all/

1. Wi-Fiに対する「なりすまし/中間者攻撃」について

Wi-Fiは、どのような端末でも「簡便に接続できる」というメリットを実現するために、端末は基本的には基地局を認証しない仕組みで、いわゆる「なりすまし」や「中間者攻撃」が可能なプロトコルになっています。

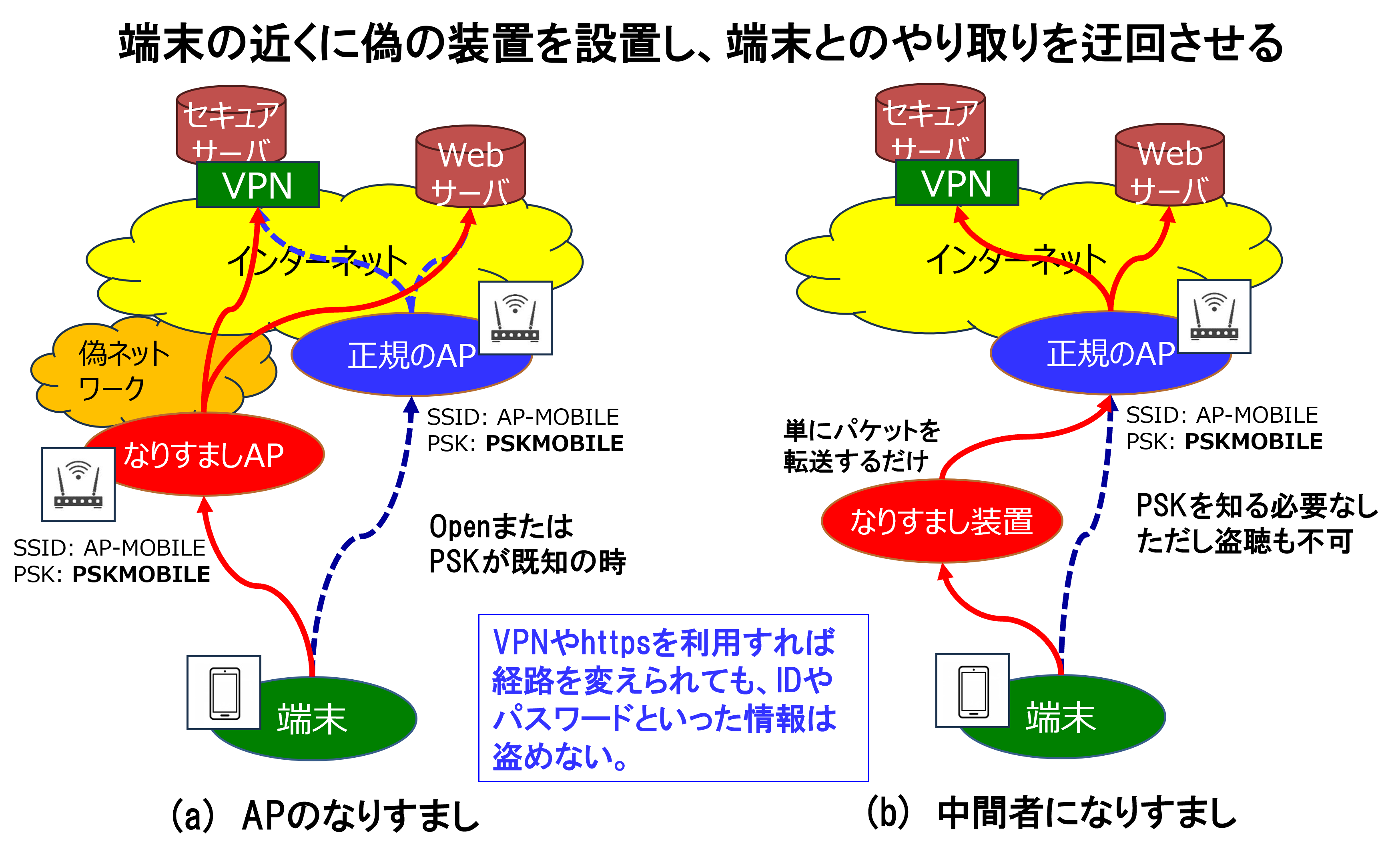

図1 「なりすまし/中間者攻撃」とは?

図1はなりすましや中間者攻撃の事例を示します。(a)はAPになりすます事例、(b)は端末とAPとの間になりすまし装置が入り込む事例です。(a)では、端末はSSIDが「AP-MOBILE」のAPに接続しているものの、正規のAPかどうかは認証していないために、誤って偽のなりすましAPに接続している事例です。

正規のAPに非公開のバスワード(PSK)が設定してある場合には、同じPSKを偽のなりすましAPに設定することは出来ませんのでこの手法は使えません。しかしながら、Open接続(パスワード無し)の場合や、公衆Wi-FiのようにPSKが公知の場合にはこの攻撃が使えます。

このような場合には、APのネットワーク側は暗号化なしで流れていきますので盗聴することは可能です。ただ、Open接続の場合やPSKが公知の場合には、そもそも無線部分で盗聴することが可能なので、なりすましたからといって盗聴できなかったものができるようになるわけではありません。

一般的には、例えばOpen接続のエリアでは、通信情報はそもそも丸見えなので、端末はVPNの機能を利用して情報そのものを暗号化したり、httpsでWeb接続することにより重要な情報を暗号化して盗聴を防ぐことができます。このような暗号化がなされてしまうと、なりすましのAPでは、偽のネットワークに迂回することは出来ても、情報の内容は見ることが出来ません。

次に(b)の場合については、中間にいる装置はAPではなく、単に通信パケットを中継するだけのものなので、PSKを知らなくても間に入ることが可能です。端末はあくまでも正規のAPと通信していますので、中を通っているデータは、APとの間で生成した動的な暗号鍵で暗号化されています。したがって、PSKが非公開であれば、仮に間に入っても何も見ることができません。

2. 「SSID混乱攻撃」の攻撃手法について

今回問題となっているSSID混乱攻撃は、図1(b)の形で中間者として通信に割り込んできます。このままでは、前節で説明した通り何もできないのですが、ここで1つ、今のWi-Fiの通信プロトコルの「手抜かり」をついた攻撃を仕掛けてきているのです。

PSKが設定されている場合において、端末とAPは、途中で乗っ取られることがないように「4Way Handshake」という方法でお互いの情報を交換して、動的に暗号鍵を生成して暗号化通信を行います。

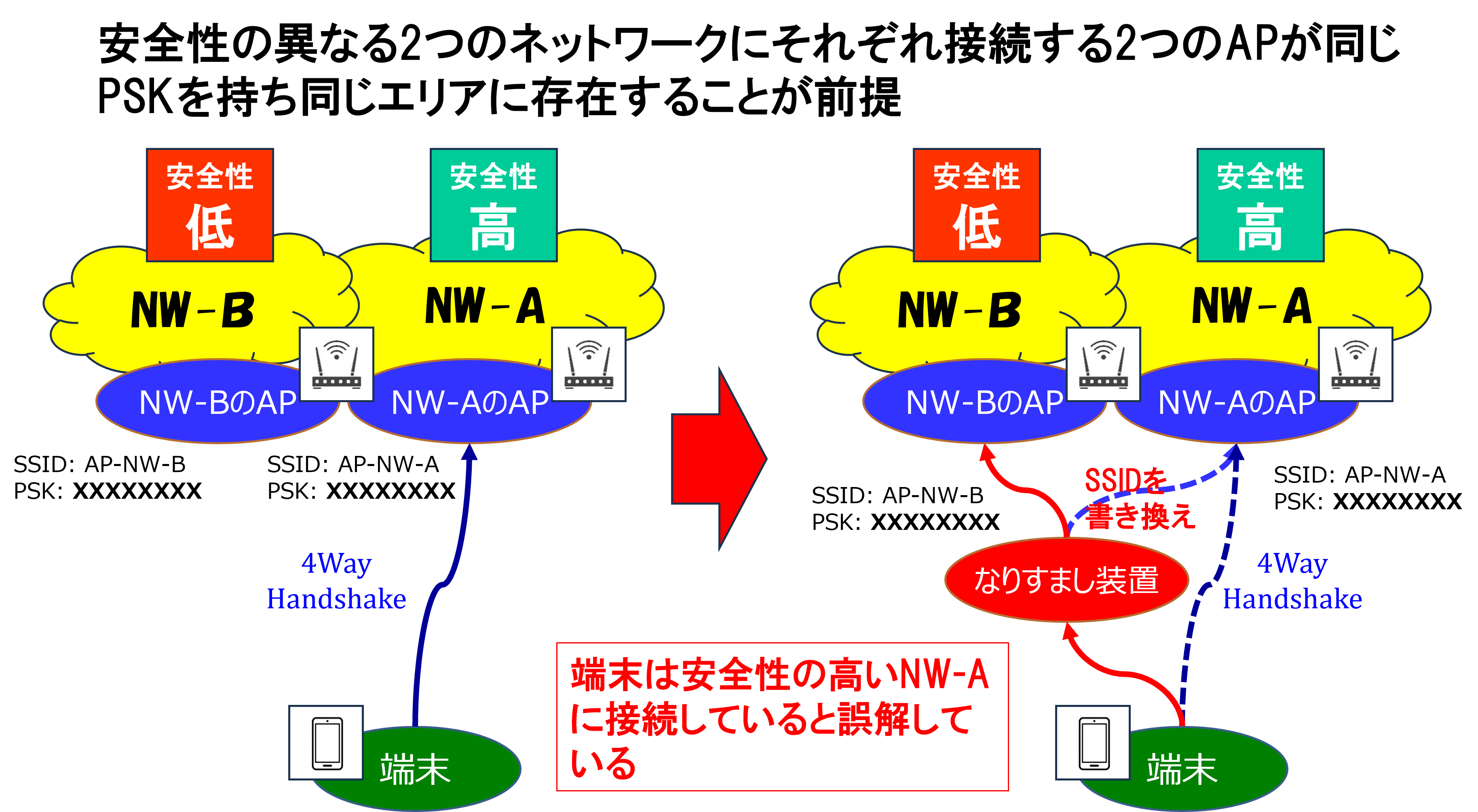

図2 「SSID混乱攻撃」とは?

図2をご覧ください。なりすまし装置は、この「4Way Handshake」という接続手順の間に入って、接続信号を転送しますが、この時、なりすまし装置はAPのSSIDの情報のみを書き換えます。ここで問題は、SSID情報は「4Way Handshake」の外でやり取りされているので、SSIDを中間者が変更しても「4Way Handshake」は正常に終了してしまいます。ここが今のWi-Fiの「手抜かり」になります。

端末は「SSID:AP-NW-A」のAPに接続していると思っているし、「SSID:AP-NW-B」のAPは、普通に自分宛てに端末が接続に来たとしか思っていないのです。しかし、実際は、「SSID:AP-NW-A」に接続するはずの端末が別のネットワーク「SSID:AP-NW-B」に接続しているということなのです。

こんなことして何か中間者にメリットがあるの?と思われますが、次節でその攻撃の目的を示します。

3. 「SSID混乱攻撃」の攻撃対象について

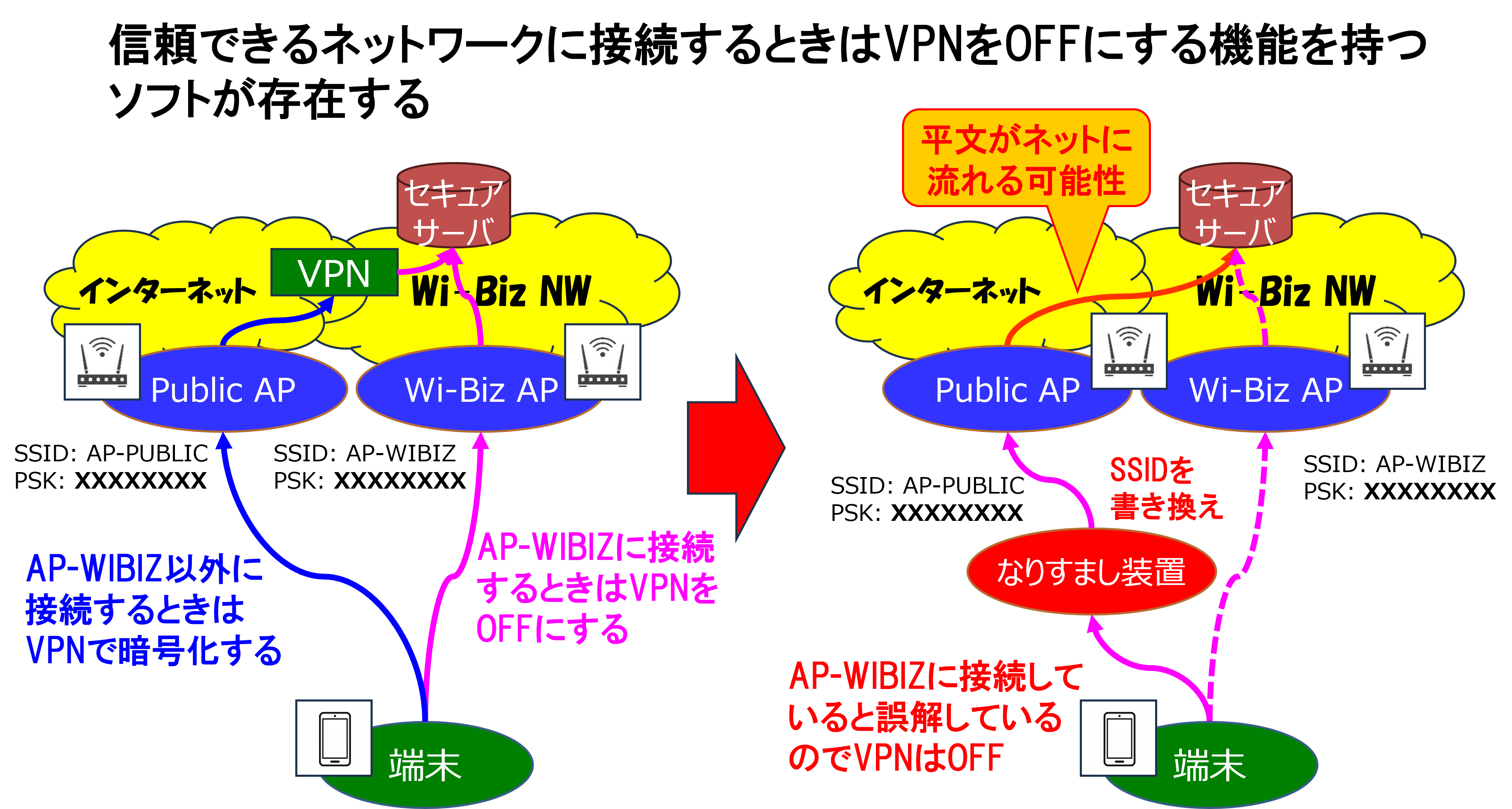

図3をご覧ください。あるエリアに2つのネットワーク(プライベートネットワークとインターネット向けネットワーク)のそれぞれに接続されているAPがあり、SSIDは異なりますが、共通のPSKを使っている場合を想定します。

図3 SSID混乱攻撃が可能な例

中間者がAPとの通信に割り込み、かつSSIDをプライベート用からインターネット用に書き換えたとすると、端末はプライベートネットワーク(図のWi-Biz NW)に接続しているつもりなのに実際はインターネットに接続されている状態を作ることができます。

これ自体が攻撃者の目的で、本人が意識しないで、セキュリティの低いネットワークに接続されていることが問題だということです。

具体的な問題として提起されたのは、VPNソフトの中には特定のSSIDの時のみVPNをOFFにするという機能を持っているものがあり、もしプライベートAPのSSID(AP-WIBIZ)がVPNをOFFにする対象になっていた場合、つながっている先がインターネットに曲げられているにもかかわらずVPNによる暗号化がなくなり、平文がインターネットに出てしまうという状況になってしまいます。

4. 「SSID混乱攻撃」に対する対策について

そもそも前節の状況が、同じエリアに安全性の異なる2つのネットワークがあり、それぞれに接続したAPが同じPSKを使っている、という極めて特殊な環境でしか発生しないため、影響のあるユーザはほとんどいないと考えられます。仮に、このような環境があったとしても、対策としては以下のような運用を心がければいいのではと思います。

- PSKの使いまわしは不可

同じエリアで、安全性の異なるネットワーク接続するAP間で、同じ資格情報(PSK)を使わないことが重要です。そもそも、セキュリティ強度が異なるネットワークに同じキーワードを使うということがそもそもの誤りということです。 - SSIDによるVPNの自動解除は限定的に行う。

VPNの自動解除機能は、企業内の閉域エリアなど確実にコントロールされたWi-Fi環境でのみ行い、それ以外の場所では行わないようにすれば、仮に経路を変更されても盗聴の心配はありません。

なお、Wi-Fiの「手抜かり」を修正する方法としては、SSIDを書き換えると4Way Handshakeが成立しないように規格を変更する必要がありますが、古い手順しかできない既存の端末に対しては効果がありません。これが致命的な欠陥であれば、強制的にファームアップさせるという方法もないわけではありませんが、今回はそれにあたらないと考えられます。

5. まとめ

ここまで「SSID混乱攻撃」について解説してきましたが、今回の脆弱性は、実際の状況に照らし合わせると、ほとんど問題とならないものだったので、WPA2の脆弱性(2017年のKRACKs)の時のような大きな話題とはなりませんでした。

なお、ちなみに、根本的な対応として、OpenRoamingなどのEnterprise認証を行うことにより、なりすまし系の攻撃を一切防ぐとこができます。

脆弱性をつく攻撃は今後もいろいろとあるかもしれません。いたずらに騒ぐことなく、適切な対応をしていく必要がありますので、Wi-Bizとしても今後も情報収集に努めていきたいと思います。

以上

■Wi-Biz通信(メールマガジン)の登録はこちら