毎月の記事やお知らせをぜひお見逃しなく!

メールマガジン配信登録は☆こちらから☆

技術情報

重大な脆弱性か、「BREAK」の影響について

一般社団法人無線LANビジネス推進連絡会

北條 博史

2025年1月、ノースイースタン大学のFrancesco Restuccia教授の研究チームは、Wi-Fi 5以降に実装されているMU-MIMOのフィードバック信号を偽装することにより、対象者あるいは対象ネットワークのスループットを低下させることができると、「Beamforming Report Eavesdropping AttacK(BREAK)」について、発表しました(*1)。

この論文の中では、既存のPCを利用した実験装置を使って、スマートフォンのスループットを実際に65%低下させることに成功した、としています。なお、この論文は「IEEE INFOCOM」の2025年5月号に正式に掲載される予定です。

日本でも、この記事を引用または解説した記事がいくつか情報サイトにも掲載されています(*2)。特に大きな話題とはなっていませんが、この「BREAK」について、わかりやすく解説し、実サービスへの影響ついて説明しておきたいと思います。

*1:Mentis Laboratory (Northeastern University)ホームページ :

「HowtoBREAKMU-MIMOPrecoding inIEEE802.11Wi-FiNetworks」

*2:日本経済新聞 : 「Wi-Fi端末200億台、速度低下の恐れ 脆弱性突く攻撃とは」

日経XTech : 「無線LANに新たな脆弱性、通信速度が65%低下するも現時点で対策なし」

XenoSpectrum : 「Wi-Fiネットワークに重大な根本的脆弱性が見つかる、世界200億台以上のデバイスに影響の可能性」

まえがき

まず最初に申し上げておきたいのは、今回の攻撃名称の「Beamforming Report Eavesdropping AttacK(BREAK)」のEavesdropping は盗聴という意味ですが、正確に言うと盗聴しているのは通信を制御するための情報であり、通信情報そのものを盗聴しているわけではありません。この点は、例えば昨年話題となった「The SSID Confusion Attack(Wi-Bizメルマガ2024年9月号)」や2017年のWPA2の脆弱性(Wi-Bizニュースリリース2017年10月)とは根本的に異なり、パスワードや個人情報が漏れたりすることはありません。

MU-MIMOのBeamformingとSounding Protocolの偽装について

(1) MU-MIMOのBeamformingについて

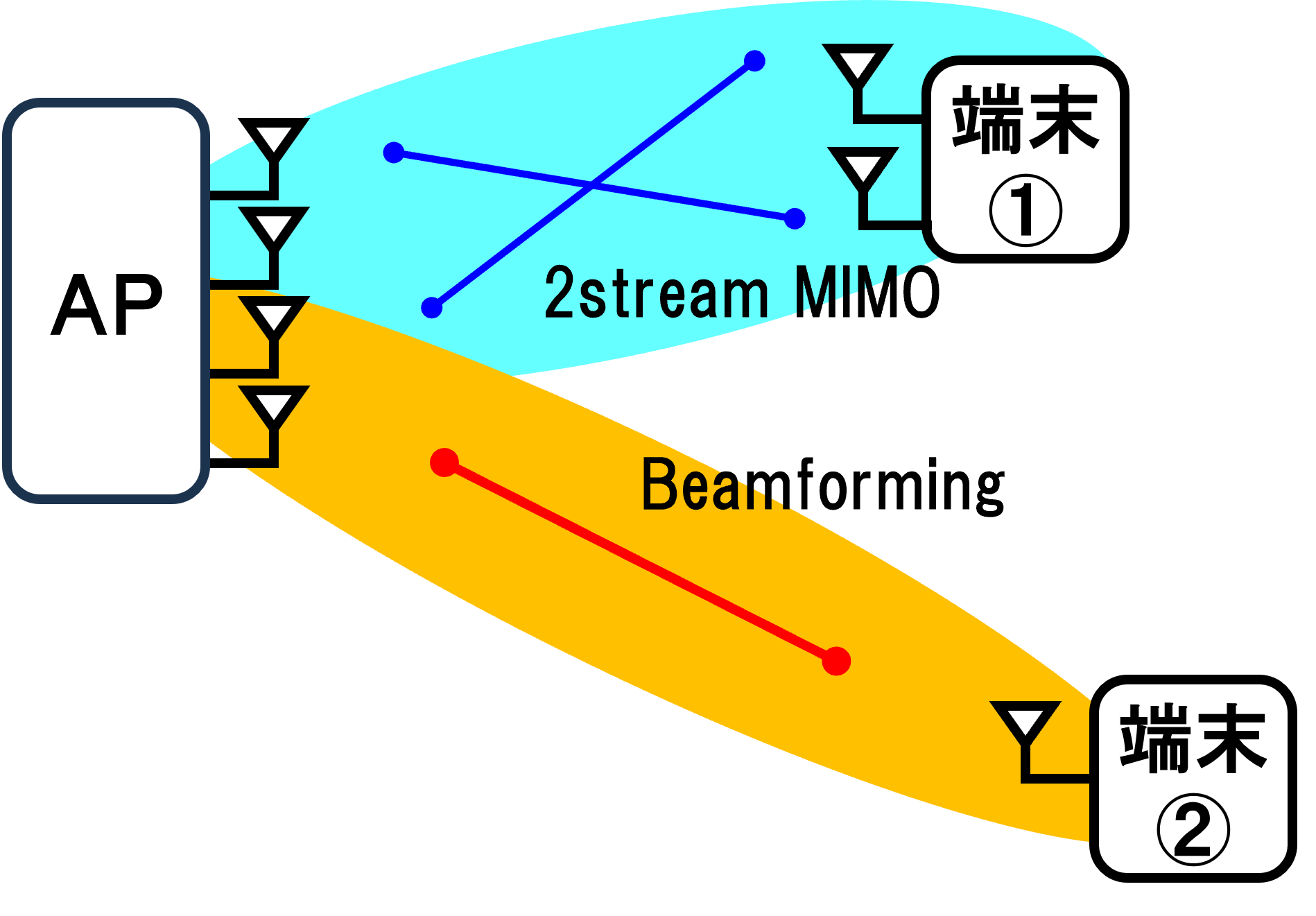

図1は、MU-MIMOの基本的な構成になります(端末2台の場合)。MU-MIMOとは、通信容量の増加を目的として、APから複数の端末に同時に送受信できるようにしたものです。通常、複数の信号を同時に送信すると、2つの信号は混信して受信することはできませんが、複数のアンテナがあれば、Beamformingの技術により、その端末の方向にのみ強い電波を発射することができ、独立に通信することが可能になります。

図1 MU-MIMO

このようなMU-MIMOを実現するためには、端末がどこにいるかをAPが把握する必要がありますが、無線LANでは、APと端末間の無線チャネルの特性を把握するために、Sounding Protocolを用いて行います。

Sounding Protocolは以下のような手順で行います。

- APがアナウンスメントフレームを送信

- APがアナウンスメントに応答した端末にトレーニングシーケンスのフレームを送信

- 端末はトレーニングシーケンスを分析してフィードバック マトリックスを送信

- APが次の応答した端末にビームフォーミング レポート ポーリングを送信

- 端末はトレーニングシーケンスを分析してフィードバック マトリックスを送信

- 全ての端末の情報を取得するまで4、5を繰り返す

- APはフィードバック マトリックスに基づいてビームフォーミング用のステアリング マトリックス(どのように送信するかを規定)を計算します

各端末からのフィードバックをAPが順に受信することによって、各端末の伝搬状況を取得することにより最適にビームフォーミングをコントロールできることになります。

これ自体は何も問題ありませんが、このやり取りが暗号化されておらず、簡単に覗き見ることができる点が今回の攻撃(BREAK)のポイントです。

(2) Sounding Protocolに対するこれまでの攻撃について

(*1)の論文を見ると、Sounding Protocolを悪用した攻撃は、数多く発表されてきたようです。多くの攻撃方法はジャミング攻撃を使ったものです。

例えば、簡単なものはAPと対象端末の間に端末を割り込ませて中間者攻撃を仕掛けるものです。これによって対象端末はフィードバック情報がAPにうまく伝わらず、通信ができなくなる可能性が出てきます。しかしこの方法は、タイミングを合わせる必要があるとともに、物理的にAPの近くに攻撃端末を配置する必要があり、現実的ではありません。

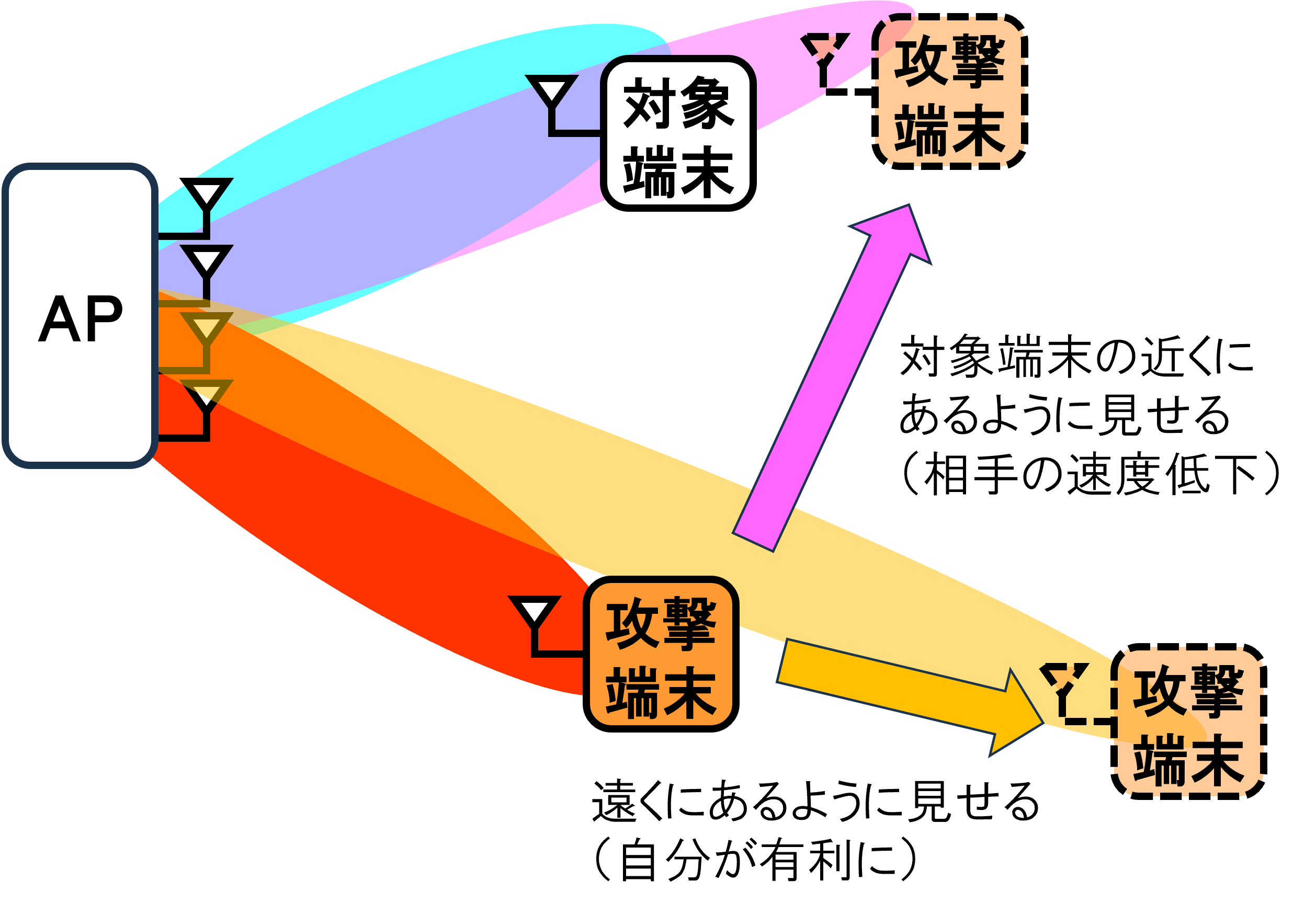

また別の攻撃として、あるAP配下に悪意のある端末(攻撃端末)を接続し、自身のSounding Protocolの無線チャネル特性のフィードバックデータを故意に改変することによりAP配下の通信を混乱させる方法です。例えば攻撃端末が、APから実際の距離よりも遠い位置のフィードバック情報を返信したとすると、APは(適応制御により通信レートを下げるために)より多い無線リソースを攻撃端末に割り当てようとします。結果として、相対的に他の端末のスループットが低下することになります。

また、同様にフィードバックを調整して、攻撃端末の位置が別の端末の近くに移動させたとすると2つの端末間のMU-MIMOが働かず、これも別の端末のスループットが低下することになります(図2)。

図2 フィードバックの改変による位置の偽装

このように、フィードバックデータの改変で自身の位置を自由にコントロールできるといろいろな悪影響をAP配下のネットワークに及ぼすことができるようになります。

しかし、論文によると、例えば、対象端末を任意の位置になるようにフィードバックデータを改変するのは、チャネルの正確な周波数応答が必要になります。このような偽装は、シミュレーションや実験用テストベッドでは実現可能ですが、実環境では、対象端末の持つ情報を取得しないと実現できないものであり、現実的ではありません。

BREAKも同様に、フィードバックを改変する手法を用いているのですが、ちょっとした工夫を入れることにより実環境で実現できることになります。

BREAKの攻撃手法について

(1) BREAK攻撃のポイント

BREAKは、PCやスマートフォンといった簡単に手に入る端末のファームウェアを入れ替えるだけで簡単に実現可能な偽装方法になります。

まず、対象となるAP配下に攻撃端末を接続し、自身のSounding Protocolのフィードバックを改変します。任意の位置に変更しようとすると実際上困難ということなのですが、BREAKではフィードバックデータの中のBeamformingのビームの角度のみ変更します(この変更であればファームの入れ替えで実現できるということです)。

わかりやすくするために話を単純化して表現すると、攻撃端末のビームの方向を対象端末の方向に向けることができれば、2つの信号を分離することができなくなりMU-MIMOの性能が低下します。ここでSounding Protocolが暗号化されていないことが重要になります。攻撃端末は、対象端末のフィードバックデータを覗き見ることができるので、攻撃端末のビームの方向をその端末の方向に向けることが可能になります。

APから見ると、対象端末と攻撃端末が本来は別の方向にあり、MU-MIMOで同時に送受信できるにもかかわらず、対象端末と攻撃端末が同じ方向にいると勘違いするために、MU-MIMOが適正に働かなくなるということです。

したがって、攻撃端末は、対象端末と同じAPに接続させておくだけで十分で、近くに置く必要はありません。逆に、近くに置いておくとそもそもMU-MIMOが働かないので、BREAKの効果もあまりないと思われます。

BREAKは対象端末を通信させないようにするのではなく、スループットを低下させる効果ということになります。

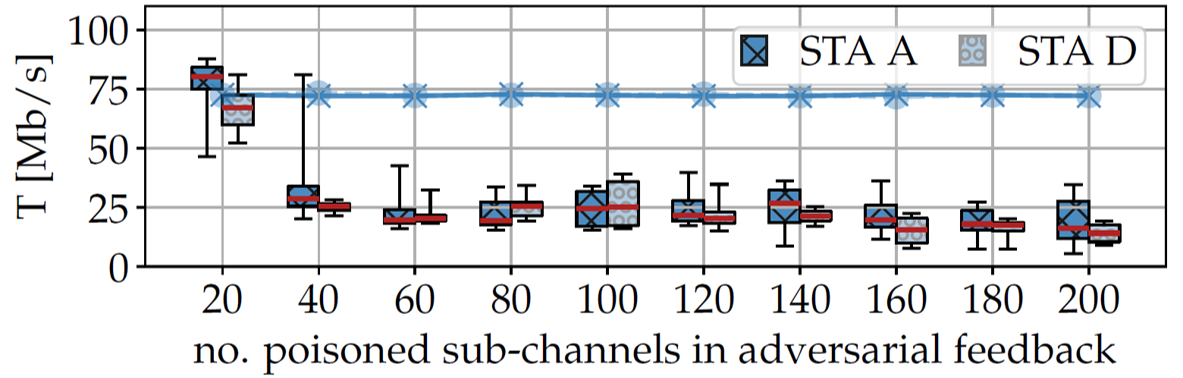

(2) BREAK攻撃の効果の検証

論文では実際の装置を構成して実験を行っています。一つ目の例は、正当な端末1台に対して攻撃端末1台の場合です。BREAKの偽装をしない場合は75Mbps程度のスループットが出ている状態ですが、BREAKを起動することにより対象端末のスループット25Mbpsまで低下しました(図3)。

図3 BREAK攻撃によるスループットの低下/(*1)の論文より引用

次に、AP配下に、3台の正当な端末と1台の攻撃端末を接続します。BREAKの偽装をしない場合は、各端末は65Mbps~75Mbpsのスループットが出ていますが、BREAKを起動させると、各端末ともに40Mbps程度までスループットが低下します。ただ、攻撃端末の近くにあった3台のうち1台は、そもそものスループットが65MbpsでしたがBREAKを作動させても55Mbpsとなり、低下量は限定的でした。これはもともとビームの方向が近かったためによるものと思われます。

BREAK攻撃への対応について

(1) BREAK攻撃の対応策

BREAKの攻撃を防ぐには、Wi-FiでのMU-MIMOの実装方法を再考する必要があります。BREAKが利用する脆弱性は、MU-MIMOのためにAPが端末からの明示的なフィードバックを暗号化なして受け取る手順にあります。この手順はすべてのWi-Fi準拠端末とAPが従う必要があるため、攻撃者は常に対象端末からのフィードバックの知識を得てMU-MOMOの効果を妨害することができます。

将来のWi-Fi規格ではこの手順を暗号化することも考えられますが、実際の通信の前に必ずやらなくてはいけないプロセスであることから、導入に当たっては、暗号化処理の負荷増加に伴う処理遅延、電力消費、システムの複雑さを考慮する必要があります(その場合でも、すでに販売したデバイスについては対応できません)。

(2) BREAK攻撃の実際上の影響について

BREAKは、通信情報そのものを盗聴するわけではなく、さらに通信を遮断することもなく、単にスループットを低下させる点のみとなります。しかもBREAK端末自体のスループットも低下してしまうので、自分が他者よりも有利になるための攻撃手法ではありません。

実際の環境で、これを使いたくなる(使う人のメリットのある)状況が見つからないため、実際にBREAKを使おうという人はおらず、それほど大きな問題ではないのかなと思います。ちょっとでもスループットが低下するのを嫌がる現場だとしたら、当然、APに接続可能な端末を制限するはずなので、そのような場合には攻撃端末を接続することができず、BREAK攻撃もできません。

他人を妨害することが目的なら、アンライセンスな無線LANにおいては、原理的に、他にももっと簡単な方法があるのではないかと思います。

まとめ

冒頭にも申し上げましたが、BREAKは通信情報そのものを盗聴しているわけではありませんので、パスワードや個人情報が漏れたりすることはありません。さらに、通信の自分の優先順位を上げようというものでもないため、原理的には可能であっても、利用する人は少ないのではと思います。

将来的にWi-Fi8以降でSounding Protocolが見直される可能性もありますが、現状のような影響度であれば、暗号化については処理遅延等の影響が考えられ実装が見送られる可能性もあると思われます。

以上で技術解説を終わりますが、脆弱性をつく攻撃は今後もいろいろとあるかもしれません。いたずらに騒ぐことなく、適切な対応をしていく必要がありますので、Wi-Bizとしても今後も情報収集に努めていきたいと思います。

以上

■Wi-Biz通信(メールマガジン)の登録はこちら